Les récentes attaques informatiques contre le service de messagerie de Yahoo! et le piratage massif de plusieurs centaines de comptes Twitter ce mercredi 15 mars illustrent les menaces potentielles qui peuvent peser sur les entreprises. Dans son rapport annuel sur la sécurité intitulé "2016 Security Roundup : a record year for entreprise threats", la société Trend Micro a dressé un bilan des menaces informatiques subies par les entreprises et il apparaît que selon ce document, "2016 a été une année sans précédent pour la cybersecurité, particulièrement pour les entreprises". Ces attaques auraient entraîné ainsi plusieurs centaines de millions de dollars en pertes cumulées pour les entreprises qui sont de plus en plus visées. Ed Cabrera, Chief Cybersecurity Officer chez Trend Micro a ainsi déclaré :

"Alors que les menaces ne cessent de se diversifier et de gagner en sophistication, les cybercriminels, qui ciblaient essentiellement les individus, reportent désormais leur attention sur la source de revenus la plus lucrative, à savoir les entreprises." ajoutant que "tout au long de l'année 2016, nous avons constaté que les cybercriminels extorquent de l'argent aux organisations pour plus de rentabilité ; or cette tendance n'est pas près de ralentir. "

>> Lire aussi : Une entreprise française sur deux vulnérable aux cyberattaques

Dans un récent rapport de la délégation ministérielle aux industries de sécurité et à la lutte contre les cyber-menaces rattachée au ministère de l'Intérieur français, les auteurs ont également pointé les menaces qui pesaient sur l'économie. "Les secteurs les plus touchés par les cyber-menaces touchent à l'économie et aux flux financiers, tandis que plus généralement les données personnelles ou confidentielles sont de plus en plus souvent détournées pour être monnayées."

>> Regarder aussi le diaporama : Les pires piratages de comptes de l'Histoire

Des attaques très lucratives

Les attaques de type BEC (Business Email Compromise *) ont été très lucratives pour leurs auteurs. En moyenne, les pertes ont été évaluées à 144.000 dollars par entreprise touchée dans le monde entier. L'entreprise allemande Leoni AG, spécialisée et leader dans le domaine des câbles, a par exemple été victime de ce type d'attaque lorsque son directeur financier a transféré près de 44,6 millions de dollars sur un compte étranger.

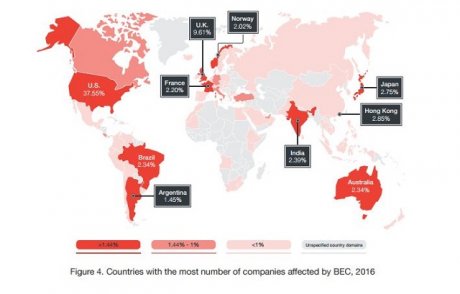

Ce type d'attaques a été mené dans 92 pays selon Trend Micro. Les pays les plus affectés sont les Etats-Unis et le Royaume-Uni comme l'illustre la carte ci-dessous.

Un nombre record de vulnérabilités

En 2016, Trend Micro et le programme Zero Day Initiative ont découvert un nombre record de 765 vulnérabilités concernant une quantité importante de logiciels et d'applications. La plupart ont été détectées au sein de WebAccess d'Advantech et d'Adobe Acrobat Reader. Les deux outils sont largement utilisés dans les entreprises. Les systèmes d'exploitation OS d'Apple et Windows de Microsoft, Android, les navigateurs Microsoft Internet explorer et Microsoft Edge sont également classés dans le palmarès des dix outils les plus vulnérables.

Il y a cependant un contraste entre les produits Windows et la marque Apple. Les outils Windows ont connu une baisse de leur vulnérabilité de 47% entre 2015 et 2016 tandis que ceux d'Apple ont connu une hausse de 145%. Pour la marque à la pomme, Trend Micro avait constaté 33 vulnérabilités en 2015 contre 81 en 2016. Ces différentes vulnérabilités viennent ainsi attester les failles de sécurité d'Apple et Microsoft soulignées dans les documents de la CIA relayés par Wikileaks la semaine dernière.

>> Lire aussi : Wikileaks : cinq choses à savoir sur la surveillance de la CIA

Une diversification des attaques pour les données bancaires

Les auteurs du rapport notent que les cybercriminels utilisent depuis longtemps des logiciels malveillants qui permettent de cibler des guichets bancaires. Ce type d'initiative peut passer par l'utilisation de chevaux de Troie ou des techniques de skimming (*). En effet, l'une des raisons pour lesquelles les criminels continuent d'utiliser de telles techniques est que de nombreuses machines fonctionnent encore sous Windows XP. Ce logiciel est particulièrement vulnérable depuis que Microsoft a arrêté les mises à jour du système d'exploitation en 2014. Mais les auteurs d'attaques se sont diversifiés, ce qui leur permet ainsi d'avoir accès à des données personnelles sur les clients des banques comme les identifiants de connexion.

>> Lire aussi : Des hackers prennent le contrôle de distributeurs de billets

(*) Business Email Compromise : c'est une méthode d'ingénierie sociale pour inciter des employés à envoyer volontairement de l'argent ou des données sensibles appartenant à une entreprise.

(**) "Le "skimming" est le vol de données contenues sur la piste magnétique d'une carte bancaire.

Plan d'urbanisme à Paris : les professionnels dénoncent « une aberration », le premier adjoint d'Hidalgo leur répond

Plan d'urbanisme à Paris : les professionnels dénoncent « une aberration », le premier adjoint d'Hidalgo leur répond

Sujets les + commentés